精易论坛

标题: Python高级爬虫开发,高难度JS解密教程,绝di求生模拟登陆! [打印本页]

作者: 长情且温柔 时间: 2020-8-5 20:16

标题: Python高级爬虫开发,高难度JS解密教程,绝di求生模拟登陆!

前言这篇文章因为涉及到JS解密部分,所以难度比较高,Python基础比较薄弱的同学可以来看看思路。

开始进入到该网站后我们可以看到如下界面,今天要做的内容就是模拟登陆

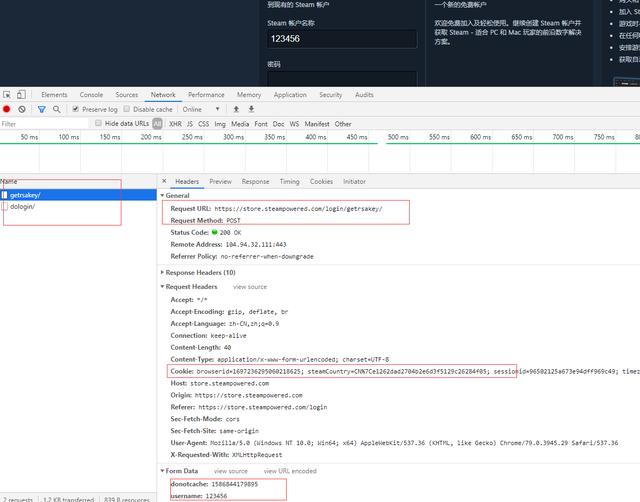

那么咱们首先抓到登陆的包看看:

登陆的同时总共发送了两次post请求,在登陆前发送了一次,其中需要携带的参数为用户名,还有一个donotcache不难猜测出是一个时间戳,但是光靠猜不行,要拿出实际证明。

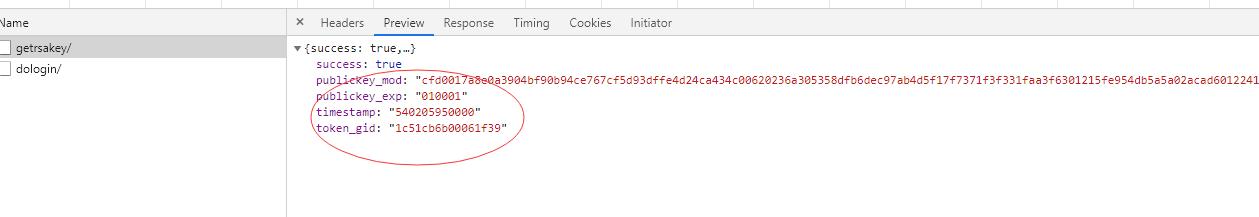

返回值:

success: true

publickey_mod: XXX

publickey_exp: "010001"

timestamp: "540205950000"

token_gid: "1c51cb6b00061f39"

这些值我们并不知道是用来做什么的,然后我们可以继续看下登陆的包:

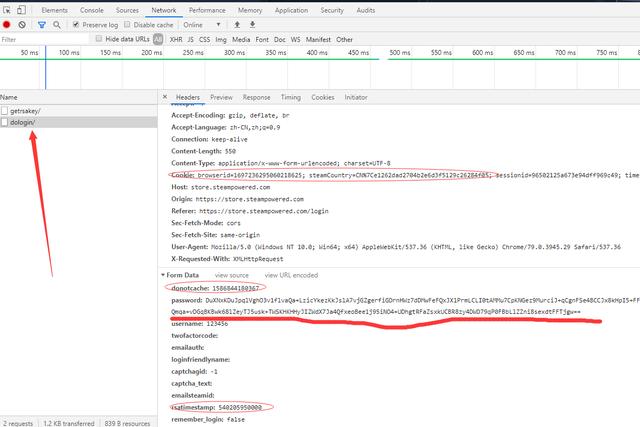

很明显,第一眼就可以发现很多问题,cookie与第一次请求必须保持一致,然后第一次请求的返回值timestamp其实就是为了给第二次登陆的包传参,rsatimestamp=timestamp,然后就是这个也有一个类似时间戳的东西donotcache,最关键的就是这个password是加密的!

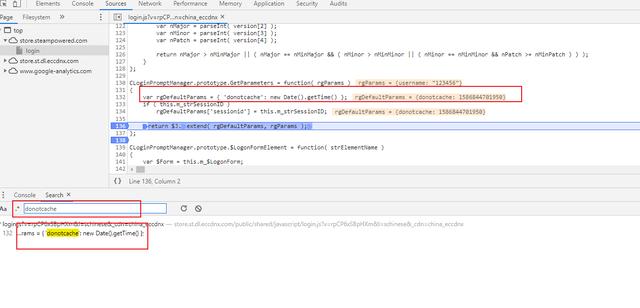

咱们先解决donotcache是怎么产生的:

没猜错,new Date().getTime()本来就是JS取时间戳的语法,这个咱们用Python编程里的time模块模拟就可了。

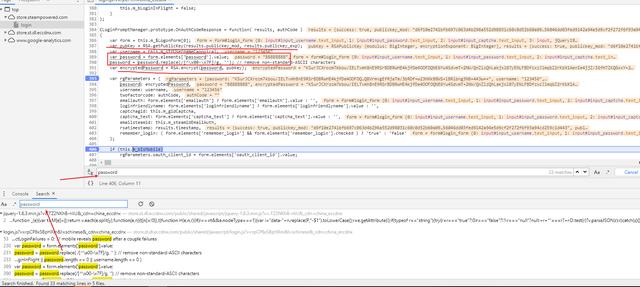

最关键的就是password加密的方式了:

这就有意思了

var password = form.elements['password'].value;

password = password.replace(/[^\\x00-\\x7F]/g, ''); // remove non-standard-ASCII characters

var encryptedPassword = RSA.encrypt(password, pubKey);

密码经过了两次改动,第一次是替换掉字符串,第二次是RSA加密,而这个加密需要用的pubKey,而

var pubKey = RSA.getPublicKey(results.publickey_mod, results.publickey_exp);

所以说我们还需要知道publickey_mod和publickey_exp,这个时候你再好好回想一下,咱们的第一次请求是不是返回值里正好有一个Mod和EXP?

很多人学习python,不知道从何学起。 很多人学习python,掌握了基本语法过后,不知道在哪里寻找案例上手。 很多已经做案例的人,却不知道如何去学习更加高深的知识。

作者: Sunfish 时间: 2020-8-5 20:20

你管这叫高难度...

作者: Bszk 时间: 2020-8-5 20:38

鉴定完毕,就是来打广告的

作者: xsd2020 时间: 2020-9-19 16:08

人生苦短,我 用易语言,顺便看看python

作者: 859567203 时间: 2021-2-22 03:38

66666666666666666666

| 欢迎光临 精易论坛 (https://125.confly.eu.org/) |

Powered by Discuz! X3.4 |